Temps de lecture : 5 minutes

Petit rappel sur ce qu’est l’automatisation de pentest

En termes simples, il s’agit d’utiliser des outils et des scripts informatiques pour simuler les techniques et les méthodes utilisées par les cybercriminels afin de détecter et d’exploiter des vulnérabilités dans les systèmes informatiques.

Plutôt que de dépendre entièrement de tests manuels, souvent longs et fastidieux, l’automatisation permet d’accélérer et de renforcer le processus, en identifiant rapidement les failles de sécurité et en fournissant des recommandations précises pour les corriger. De plus, l’automatisation peut permettre la récurrence dans les tests et la couverture de périmètre très large comprenant des milliers de cibles potentielles.

Un hacker cherche à comprendre le fonctionnement des objets qui l’entourent pour en détourner les utilités et les usages. Dans le cas d’un hacker informatique, le terme désigne une personne qui recherche les moyens de contourner les protections logicielles et matérielles. Il agit par curiosité, à la recherche de la gloire, par conscience politique, contre rémunération, ou bien par vengeance ou malveillance.

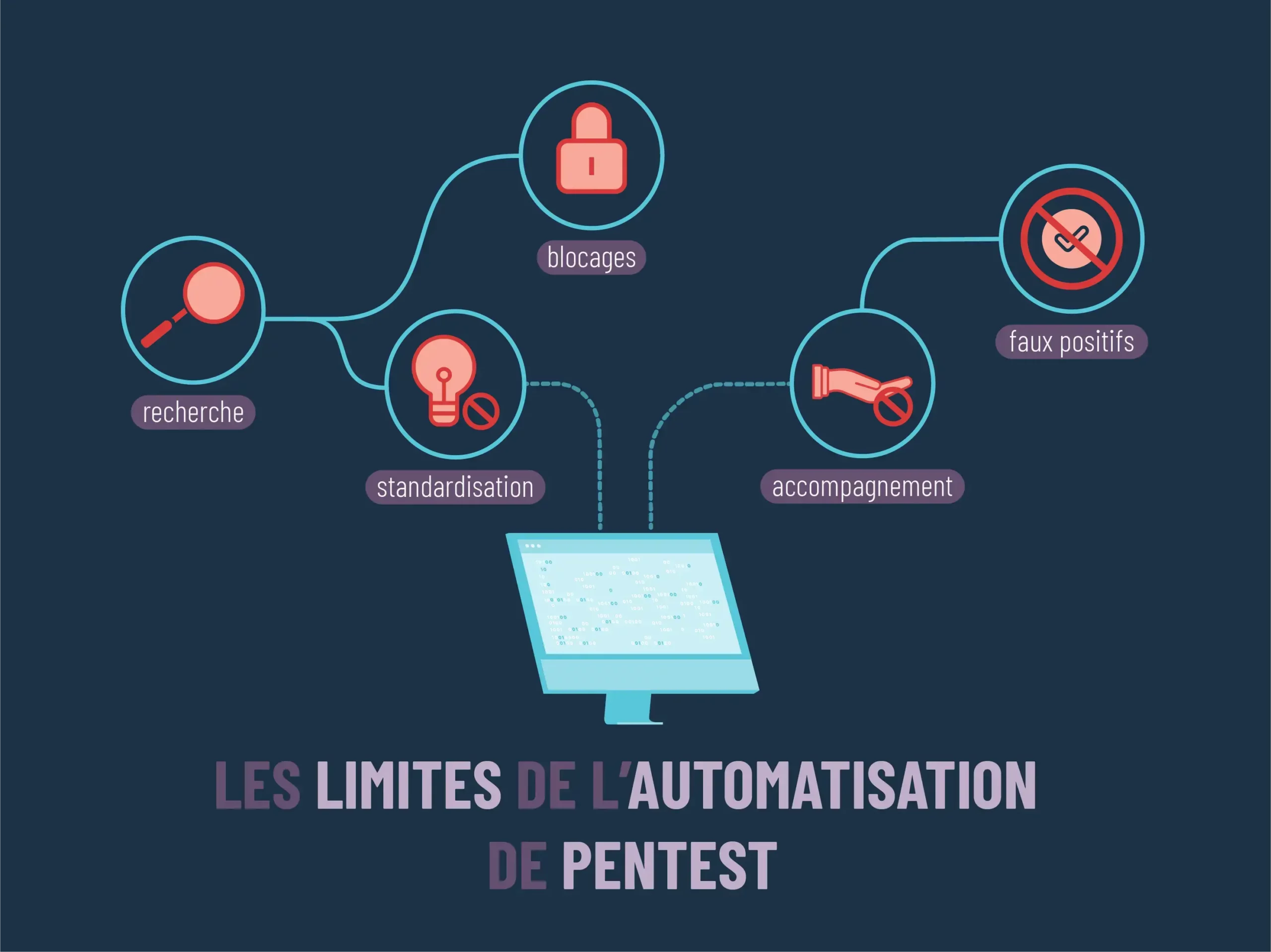

L’automatisation de pentest, une solution limitée ?

Bien que l’automatisation offre des perspectives prometteuses pour alléger les tâches des pentesters et des équipes opérationnelles, sa mise en œuvre reste complexe.

En pratique, plusieurs défis peuvent entraver son intégration. L’un des principaux inconvénients des outils automatisés de tests de pénétration est leur incapacité à reproduire l’expertise, l’expérience et la créativité humaines.

L’IA pour remplacer complètement l’humain ?

Les environnements hautement sécurisés nécessitent souvent des approches innovantes et la création d’exploits sur mesure, des tâches que les outils standard ne peuvent pas accomplir. Les testeurs humains, en revanche, peuvent penser de manière originale, adapter leurs techniques et écrire des scripts personnalisés pour contourner des défenses robustes. Cette limitation des outils automatisés à aborder les problèmes de manière créative et à exploiter pleinement les compétences humaines peut entraîner des lacunes dans les pentests.

Plus rapide que les nouvelles menaces ?

Dans un contexte où les attaques évoluent d’ une manière fulgurante, les outils automatisés peuvent avoir du mal à suivre le rythme des tactiques en constante évolution employées par des attaquants sophistiqués. Les cybermenaces modernes sont dynamiques et adaptatives, exploitant des vulnérabilités inédites et développant continuellement de nouvelles techniques d’attaque. Cette nature évolutive nécessite des réponses tout aussi adaptatives et nuancées, ce qui peut dépasser les capacités des outils automatisés traditionnels. Ceux-ci, bien qu’efficaces pour identifier des vulnérabilités connues, peuvent manquer de flexibilité et de profondeur pour détecter et répondre aux menaces émergentes.

Ainsi, une surveillance proactive, enrichie par l’expertise humaine et des technologies avancées, est indispensable pour maintenir une posture de sécurité robuste face à un paysage de menaces en perpétuel changement.

Les faux positifs, au cœur de fausses alertes permanentes ?

Parallèlement, les faux positifs constituent un défi majeur dans l’automatisation des tests de pénétration, se produisant lorsque des outils identifient à tort des vulnérabilités inexistantes. Ces erreurs, souvent dues à des signatures imprécises, des configurations spécifiques mal interprétées ou des mises à jour non reconnues, consomment des ressources précieuses et peuvent entraîner une fatigue des alertes, rendant les analystes moins vigilants. La gestion des priorités devient complexe, compromettant l’efficacité de la réponse aux incidents et érodant la confiance dans les outils de sécurité automatisés. Pour minimiser les faux positifs, il est essentiel d’affiner les règles de détection, de contextualiser les alertes, d’intégrer des solutions d’intelligence artificielle et d’encourager le feedback des équipes de sécurité, tout en trouvant un équilibre entre détection de menaces et réduction des fausses alertes.

Les pentesters cherchent et découvrent en permanence de nouvelles manières d’exploiter des failles, de contourner des mécanismes de sécurité. L’automatisation amène aussi une forme de standardisation des tests, qui limite leur évolution

Un manque d’accompagnement

Au-delà du fait de trouver des vulnérabilités, il est essentiel qu’elles soient comprises par les équipes de cybersécurité pour être prises en compte dans leur plan de sécurisation. Pour cela, l’accompagnement par un expert est clé, à la fois pour apporter de la pédagogie, et rassurer les interlocuteurs sur des sujets qui peuvent être anxiogènes.

Un blocage par les solution de protection

Les antivirus et EDR sont aujourd’hui au fait des techniques et des outils des cybercriminels. L’utilisation d’outils automatique sera donc détectée voire bloquée dans la majorité des cas.

Des modification manuelle permettent souvent de passer outre ces défenses

Bien que les tests de pénétration automatisés facilitent l’identification des vulnérabilités, il est impératif d’en reconnaître les limites. Une stratégie de cybersécurité équilibrée implique de combiner des outils automatisés avec une expertise humaine pour relever les défis nuancés posés par le paysage des menaces en constante évolution.

Si l’automatisation présente des points négatifs comme positifs, elle se présente comme un outil pouvant améliorer le quotidien des pentesteurs en augmentant leur productivité et disponibilité. Rendez-vous très vite pour en savoir plus ! 😉

Commentaires récents